| تفاصيل الخبر |

تحديد الدليل الرقمي في البيانات الغير متجانسة باستخدام تقنيات التجميع

2022-04-23

|

Hussam Mohammed1 Centre for Security, Communications and Network Research University of Plymouth hussam.mohammed@plymouth.ac |

Nathan Clarke2 Centre for Security, Communications and Network Research University of Plymouth N.Clarke@plymouth.ac.uk |

Fudong Li3 Centre for Security, Communications and Network Research University of Plymouth fudong.li@port.ac.uk |

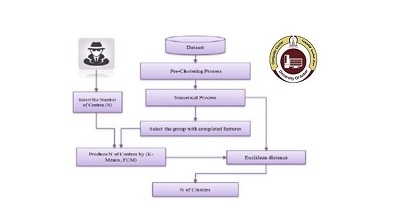

يواجه المحققون ضمن مجال الادلة الجنائية الرقمية العديد من التحديات في فحص البيانات وتحليلها بسبب زيادة في عدد التقنيات المتاحة التي يمكن استخدامها في الاختراق وتنفيذ الجريمة الالكترونية. لذلك يجد المحققون أنفسهم مضطرين إلى معالجة وتحليل العديد من الأنظمة والاجهزة يدويًا (مثل الكمبيوتر الشخصي والكمبيوتر المحمول والهاتف الذكي) عدما تكون هذه الاجهزة ضمن جريمة الالكترونية واحدة. لسوء الحظ ، فإن الأدوات الحالية مثل FTK و Encase التي تستخدم في معالجة الجرائم الالكترونية لديها قدرة محدودة على تحقيق الأتمتة في العثور على الأدلة بشكل الالي عبر هذا التنوع في الاجهزة والانظمة. نتيجة لذلك ، سيكون هناك عبء ثقيل على المحقق للعثور على الادلة الرقمية وتحليلها في بيئة غير متجانسة. ونظرا لما تقدم, اقترحت هذه الورقة البحثية نهجًا تجميعيًا يعتمد على خوارزميات Fuzzy C-Means (FCM) و K-mean لتحديد ملفات الأدلة وعزل الملفات غير المرتبطة بالجريمة بناءً على بياناتها الوصفية. وتم إجراء سلسلة من التجارب باستخدام خمس قضايا وجرائم الالكترونية حقيقية غير المتجانسة من حيث الملفات والاجهزة لتقييم الطريقة المقترحة. وتم إنشاء أنواع مختلفة من فئات البيانات الوصفية بناءً على أنظمة الملفات والتطبيقات. أوضحت النتائج أن النوع المعتمد على أنظمة الملفات أعطى أفضل النتائج لتحديد الادلة الرقمية ضمن القضايا الخمس الموجودة. وكانت النسبة لايجاد الدليل عبر القضايا الخمس هي 84? تعتبر ملفات حميدة وغير متعلقة بالجريمة وتمت باستخدام طرق FCM و K-mean مع أقل من 16? من الأدوات غير الإثباتية في جميع الحالات - مما يمثل انخفاضًا في الاضطرار إلى تحليل 84? من الملفات الحميدة. فيما يتعلق بالتطبيقات ، كانت نسبة الأدلة ضمن الملفات التي تم وضعها تحت خانة المشكوك فيها بأكثر من 97?. لذلك فأن استخدام الطرق الالية في تحديد الملفات والبيانات التي تحتوي على الادلة الرقمية يمكن ان يقلل من الوقت المستغرق والجهد البدني والمعرفي الملقى على كاهل المحقق.